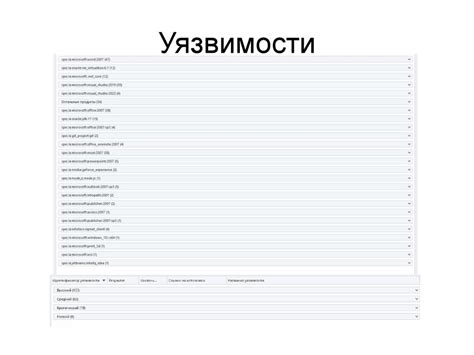

В мире информационной безопасности уязвимости играют важную роль, представляя собой потенциальные точки входа для атакующих. Для обеспечения безопасности данных и систем необходимо актуально следить за уязвимостями и оперативно реагировать на угрозы.

Одним из методов защиты от уязвимостей является синхронизация уязвимостей с базами данных и реестрами уязвимостей. Этот процесс позволяет оперативно получать информацию о новых уязвимостях, а также иметь возможность сравнивать уязвимости в своих системах с общедоступными данными.

Существует несколько способов синхронизации уязвимостей, таких как ручное обновление, автоматизированные инструменты с уведомлениями о новых уязвимостях, а также использование платформ управления уязвимостями. Эффективное использование данных об уязвимостях позволяет снизить риски и улучшить защиту информационных ресурсов.

Методы выявления уязвимостей

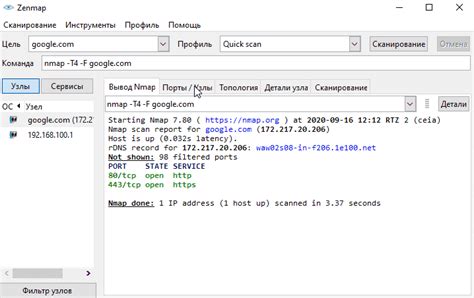

1. Сканирование уязвимостей: данный метод включает в себя использование специальных программ, таких как сканеры уязвимостей, которые ищут возможные пробелы в безопасности системы.

2. Ручная проверка: проведение тщательного анализа кода и конфигурации системы с целью выявления потенциальных уязвимостей путем исследования и тестирования.

3. Пентестинг: контролируемая попытка взлома системы для выявления уязвимостей, проводимая специальными специалистами по безопасности.

4. Мониторинг уязвимостей: поиск уязвимостей осуществляется путем постоянного анализа и отслеживания обновлений безопасности системы и компонентов.

Сканирование уязвимостей сети

Сканирование уязвимостей может быть автоматизированным или проводиться вручную с использованием специализированных программ. Автоматизированные сканеры уязвимостей могут обнаруживать различные типы уязвимостей, включая открытые порты, слабые пароли, уязвимости ПО и многое другое.

Проведение систематического сканирования помогает выявить слабые места в сети и принять меры по их устранению, перед тем как злоумышленники успеют использовать их для атаки.

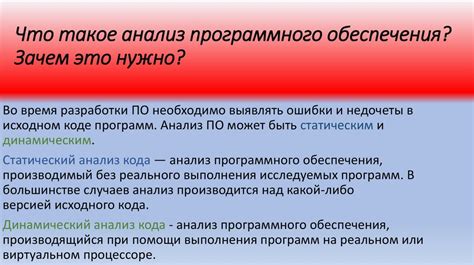

Анализ кода на предмет уязвимостей

Анализ кода на уязвимости проводится с помощью специализированных инструментов, которые сканируют исходный код приложения на предмет наличия потенциально опасного кода. При обнаружении уязвимостей инструменты могут выдавать отчеты с описанием проблемы и рекомендациями по исправлению.

Эффективность анализа кода на уязвимости зависит от качества используемых инструментов, а также от правильной настройки их параметров. Кроме того, важно не забывать о регулярном проведении анализа кода на предмет уязвимостей, чтобы своевременно обнаруживать и устранять потенциальные угрозы для безопасности приложения.

Тестирование на проникновение

Процесс тестирования на проникновение включает в себя использование специализированных инструментов и техник анализа, а также создание отчета с рекомендациями по устранению обнаруженных уязвимостей. Тестирование на проникновение помогает оценить общую защищенность системы, проверить эффективность применяемых мер безопасности и повысить уровень готовности к потенциальным атакам.

- Использование специализированных сканеров уязвимостей для обнаружения слабых мест в системе.

- Моделирование атак с использованием методов перебора, инъекций данных, подбора паролей и других техник.

- Анализ результатов тестирования и создание отчета с описанием обнаруженных уязвимостей и рекомендациями по их устранению.

- Проведение повторного тестирования на проникновение для проверки эффективности принятых мер по устранению уязвимостей.

Синхронизация уязвимостей

Для эффективного использования уязвимостей необходимо уметь правильно синхронизировать их между различными инструментами и системами. Это позволяет обеспечить надлежащий уровень безопасности и вовремя принимать меры по исправлению уязвимостей.

Одним из способов синхронизации уязвимостей является использование централизованной системы управления уязвимостями, которая автоматически собирает информацию о найденных уязвимостях, отслеживает их статус и распределяет задачи по их исправлению.

Дополнительно, можно использовать специализированные инструменты для синхронизации уязвимостей между различными системами, такие как утилиты для импорта и экспорта списков уязвимостей в стандартизированных форматах.

Важно помнить, что правильная синхронизация уязвимостей позволяет улучшить безопасность информационной системы и минимизировать риски возможных атак.

Интеграция средств мониторинга безопасности

Для эффективного использования уязвимостей необходимо интегрировать средства мониторинга безопасности. Такие средства позволяют отслеживать и анализировать потенциальные угрозы и уязвимости в системе.

Основные преимущества интеграции средств мониторинга безопасности:

- Регулярное сканирование и обнаружение уязвимостей в реальном времени.

- Автоматическая генерация отчетов о найденных уязвимостях и их приоритизация.

- Мониторинг изменений в системе и уведомление о новых угрозах.

Интеграция средств мониторинга позволяет оперативно реагировать на уязвимости и предотвращать их злоупотребление злоумышленниками.

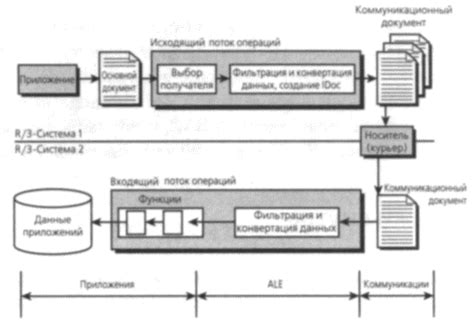

Обмен данными между уязвимостями

Для эффективного использования уязвимостей важно уметь обмениваться данными между ними. Это позволяет увеличить скорость обнаружения новых уязвимостей и анализировать их последствия.

Синхронизация уязвимостей может быть достигнута путем обмена информацией о новых уязвимостях, используемых уязвимостях и признаках их эксплуатации.

Такой обмен данных между уязвимостями позволяет оперативно реагировать на угрозы и предотвращать потенциальные атаки.

Помимо этого, обмен данными между уязвимостями позволяет создать более полное представление о сложившейся угрозе и принять меры по ее нейтрализации.

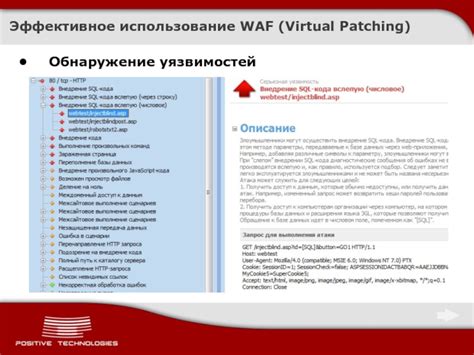

Эффективное использование уязвимостей

Для обеспечения безопасности информации необходимо уметь эффективно использовать выявленные уязвимости в системе. Это важно не только для защиты собственных данных, но и для улучшения общего уровня кибербезопасности. Для успешной работы с уязвимостями рекомендуется:

- Приоритизировать уязвимости: Оценить и классифицировать уязвимости по степени угрозы и вероятности их эксплуатации.

- Принимать меры безопасности: Внедрять патчи, изменять настройки безопасности, обновлять программное обеспечение и использовать другие средства для устранения уязвимостей.

- Мониторинг и анализ: Постоянно отслеживать состояние системы, мониторить возможные атаки и проводить анализ логов на наличие признаков эксплуатации уязвимостей.

- Обучение сотрудников: Проводить обучение и тренировки сотрудников по принципам информационной безопасности, чтобы минимизировать человеческий фактор в возникновении уязвимостей.

С учетом роста уровня киберугроз и активности злоумышленников, эффективное использование уязвимостей становится ключевым аспектом в обеспечении безопасности IT-среды.

Приоритизация решения уязвимостей

| Критерий | Описание |

|---|---|

| Уровень угрозы | Оценка вероятности эксплойта уязвимости и потенциального ущерба от успешной атаки. |

| Критичность системы | Определение важности системы для бизнеса и ее роли в обеспечении бизнес-процессов. |

| Доступность обновлений | Учитывание наличия исправлений и обновлений для конкретной уязвимости от поставщика ПО. |

| Затраты на исправление | Расчет ресурсов, необходимых для устранения уязвимости, включая время, трудозатраты и стоимость обновлений. |

Интеграция уязвимостей в процессы разработки

Для эффективной работы с уязвимостями необходимо интегрировать процессы и практики их обнаружения в ход разработки ПО. Важно создать прозрачную систему отслеживания и обработки уязвимостей, чтобы разработчики могли оперативно реагировать на выявленные проблемы.

Для начала, уязвимости могут быть интегрированы в систему управления задачами разработчиков. Это позволит следить за статусом работы над уязвимостями, контролировать их устранение и обновлять статус в реальном времени.

Далее, уязвимости могут быть интегрированы в процессы непрерывной интеграции и поставки (CI/CD). Автоматизированные средства тестирования безопасности могут встраиваться в пайплайны сборки и позволять выявлять уязвимости на ранних этапах разработки.

- Проведение регулярных код-ревью с учетом возможных уязвимостей.

- Обучение разработчиков безопасному программированию и использованию безопасных библиотек и фреймворков.

- Использование инструментов для статического и динамического анализа кода с целью обнаружения уязвимостей.

- Внедрение практик DevSecOps для объединения разработки, безопасности и операций.

Интеграция уязвимостей в процессы разработки помогает снизить риск возникновения критических уязвимостей в продукте и обеспечить его безопасность на всех этапах жизненного цикла.

Обучение персонала по использованию уязвимостей

Программы обучения должны включать кейсы и упражнения, которые помогут сотрудникам понять реальные угрозы и научат их правильно реагировать на них. Обучение должно быть регулярным и включать как теоретические знания, так и практические навыки.

| Преимущества обучения персонала по использованию уязвимостей: |

|---|

| Повышение осведомленности персонала о потенциальных угрозах |

| Увеличение уровня готовности к действиям в случае обнаружения уязвимостей |

| Снижение риска информационных инцидентов и утечек данных |

Вопрос-ответ

Зачем нужна синхронизация уязвимостей и какие методы ее можно использовать?

Синхронизация уязвимостей необходима для того, чтобы обеспечить своевременное обновление и защиту информационных систем от известных уязвимостей. Для этого можно использовать различные методы, такие как автоматизированные инструменты для поиска и анализа уязвимостей, участие в открытых базах данных уязвимостей, установку патчей и обновлений, а также регулярный аудит систем на предмет уязвимостей.

Какие преимущества можно получить от эффективного использования синхронизации уязвимостей?

Эффективное использование синхронизации уязвимостей позволяет повысить безопасность информационных систем, минимизировать риски утечки или потери данных, предотвратить атаки злоумышленников, улучшить репутацию компании и сэкономить время и ресурсы на обеспечение безопасности.

Как часто следует проводить синхронизацию уязвимостей для обеспечения безопасности информационных систем?

Частота проведения синхронизации уязвимостей зависит от многих факторов, включая размер и сложность информационной системы, уровень угрозы, требования к безопасности и доступности средств автоматизации обновлений. В большинстве случаев рекомендуется проводить синхронизацию уязвимостей не реже одного раза в месяц, а в критических случаях — немедленно после обнаружения уязвимости.

Какие опасности могут возникнуть при неправильной синхронизации уязвимостей и как их предотвратить?

Неправильная синхронизация уязвимостей может привести к угрозе конфиденциальности, целостности и доступности данных, к краже личной информации, штрафам за нарушение законодательства о защите персональных данных и репутационным убыткам. Для предотвращения опасностей необходимо следить за актуальностью патчей и обновлений, регулярно проводить аудит безопасности, обучать сотрудников правилам безопасности и использовать автоматизированные средства защиты.