Бэкдоры - одна из основных угроз для безопасности в виртуальном мире. Их наличие в системе представляет серьезную угрозу, так как они могут обеспечить злоумышленникам доступ к вашей информации и контроль над компьютером. Но не отчаивайтесь! Существует несколько эффективных способов и инструкций по удалению бэкдоров, которые помогут вам защитить свои данные.

Первым шагом при обнаружении бэкдора является его идентификация. Определите точный тип бэкдора, его расположение в системе и функции, которые он выполняет. Это позволит вам выбрать наиболее подходящий способ удаления.

Эффективные методы удаления бэкдоров включают:

Удаление бэкдоров: эффективные методы безопасности

- Постоянно обновляйте программное обеспечение и операционную систему, чтобы закрывать известные уязвимости, которые могут быть использованы для установки бэкдоров.

- Используйте антивирусное ПО и антишпионское ПО для сканирования вашей системы на наличие вредоносных программ, включая бэкдоры.

- Изучайте логи и мониторинг активности вашей системы, чтобы быстро выявлять подозрительную активность, которая может указывать на наличие бэкдора.

- Ограничьте доступ к вашей системе, используя сильные пароли, двухфакторную аутентификацию и другие методы аутентификации.

Соблюдение этих методов безопасности поможет вам защитить свою систему от бэкдоров и обеспечить ее надежную работу.

Лучшие способы обнаружения бэкдоров

| 1. | Регулярное сканирование файлов сайта на наличие подозрительного кода. |

| 2. | Мониторинг изменений в системных файлах и журналах доступа. |

| 3. | Использование специализированных программ и утилит для обнаружения вредоносного программного обеспечения. |

| 4. | Анализ логов сервера на наличие неавторизованных действий и обращений к подозрительным URL-адресам. |

| 5. | Внимательное отслеживание уведомлений о подозрительной активности от защитных систем. |

Основные шаги по удалению бэкдоров

- Проведите сканирование системы антивирусным ПО для обнаружения бэкдоров.

- Изучите журналы системы и проверьте подозрительную активность.

- Проанализируйте изменения в системных файлах и процессах для обнаружения несанкционированных изменений.

- Отключите удаленный доступ и измените все учетные данные, связанные с бэкдором.

- Удалите бэкдор, следуя рекомендациям антивирусного ПО или с помощью специализированных инструментов.

- Обновите систему и программное обеспечение для закрытия уязвимостей, через которые мог быть установлен бэкдор.

Следуя этим основным шагам, вы сможете эффективно удалить бэкдоры и защитить систему от дальнейших взломов.

Инструкции по анализу подозрительного кода

При анализе подозрительного кода рекомендуется следовать определенным шагам:

1. Оценка контекста: Изучите место, где обнаружен подозрительный код, чтобы понять его цель и потенциальные угрозы.

2. Исследование функций: Анализируйте функции и методы, используемые в коде, для выявления нестандартного поведения.

3. Проверка конфигурации: Проверьте файлы конфигурации и наличие новых или измененных параметров, которые могут быть использованы для эксплуатации уязвимостей.

4. Поиск защитных механизмов: Выявите защитные механизмы, которые могут помешать атаке или скрыть наличие бэкдора.

5. Анализ связанных файлов: Просмотрите другие файлы, связанные с подозрительным кодом, для выявления дополнительных угроз.

6. Использование специализированных инструментов: Воспользуйтесь специализированными инструментами для обнаружения скрытых или зашифрованных угроз.

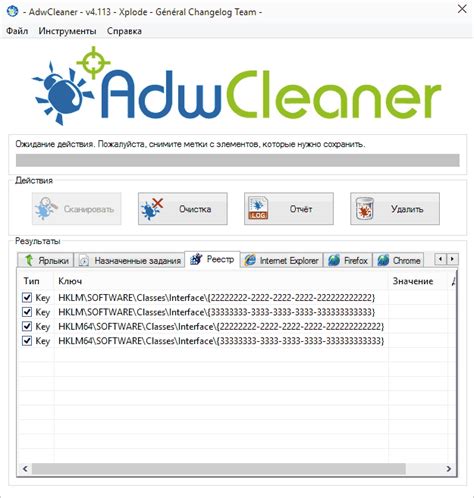

Программные средства для обнаружения и удаления бэкдоров

Существует множество программных средств, которые помогают обнаруживать и удалять бэкдоры на компьютере. Вот некоторые из них:

- Антивирусное ПО: Большинство современных антивирусных программ обладают функциями сканирования на предмет вредоносного кода, включая бэкдоры. Регулярное обновление баз данных позволяет обнаруживать новые угрозы.

- Антишпионское ПО: Специализированные программы для поиска и удаления шпионского ПО также могут обнаружить бэкдоры, которые используются для хранения и передачи чувствительных данных.

- Фаервол: Персональные и корпоративные фаерволы могут помочь исключить возможность использования бэкдора для удаленного доступа к системе.

- Специализированные утилиты: Существуют специальные программы, например, Rootkit Remover и Malwarebytes Anti-Rootkit, которые анализируют систему на наличие скрытых угроз, включая бэкдоры.

Правила поведения при обнаружении бэкдора

При обнаружении бэкдора на своем сайте необходимо следовать определенным правилам поведения, чтобы минимизировать ущерб и обеспечить безопасность:

| 1. | Не паниковать. Спокойно оценить обстановку и принять меры по ликвидации уязвимости. |

| 2. | Сделать резервную копию данных, чтобы иметь возможность восстановить информацию в случае необходимости. |

| 3. | Изолировать зараженный участок сервера или сайта, чтобы предотвратить распространение вредоносных программ. |

| 4. | Связаться с опытным специалистом или компанией по безопасности информации для проведения аудита и решения проблемы. |

| 5. | Изменить все пароли доступа к серверу, административным панелям и базам данных для предотвращения дальнейших атак. |

| 6. | Обновить все программное обеспечение и плагины, чтобы закрыть возможные уязвимости, которые могли быть использованы для внедрения бэкдора. |

| 7. | Провести тщательную проверку наличия других уязвимостей, которые могли способствовать взлому сайта и установке бэкдора. |

Профилактика и защита от атак на бэкдоры

Для эффективной защиты от атак на бэкдоры рекомендуется следовать ряду простых, но важных мер:

- Проводить регулярную проверку системы на наличие уязвимостей и бэкдоров.

- Устанавливать обновления безопасности для операционной системы и всех установленных программ.

- Использовать надежное и обновляемое антивирусное программное обеспечение.

- Создавать резервные копии важных данных и хранить их в надежном месте.

- Строго ограничивать доступ к административным функциям и ресурсам системы.

- Проводить регулярные аудиты безопасности для выявления потенциальных уязвимостей и аномалий.

Вопрос-ответ

Чем опасны бэкдоры для компьютера?

Бэкдоры представляют серьезную угрозу для компьютера, поскольку они позволяют злоумышленникам получить удалённый доступ к системе. Это открывает возможность для кражи личных данных, установки вредоносного ПО, прослушки и контроля над компьютером. Бэкдор могут быть использованы для выведения вирусов и различного мошенничества. Поэтому удаление бэкдоров обязательно для безопасности компьютера.

Как можно обнаружить наличие бэкдора на компьютере?

Для обнаружения наличия бэкдора на компьютере можно воспользоваться антивирусными программами, провести системный анализ и сканирование компьютера за дополнительной информацией, обратить внимание на подозрительную активность компьютера, необъяснимое использование ресурсов, неожиданные появления файлов и программ, а также установить специализированные программы для поиска и обнаружения бэкдоров.

Какие методы эффективно удаляют бэкдоры с компьютера?

Для эффективного удаления бэкдоров с компьютера можно воспользоваться антивирусными программами, специализированными утилитами для поиска и удаления вредоносного ПО, провести полное сканирование системы, выполнить восстановление системы с помощью точек восстановления, переустановить операционную систему, использовать аппаратные методы обнаружения бэкдоров (например, хардварные брандмауэры) и провести дополнительные профилактические меры для улучшения безопасности компьютера.

Как можно защитить компьютер от повторного заражения бэкдором?

Для защиты компьютера от повторного заражения бэкдором рекомендуется использовать надежные антивирусные программы с актуальными базами данных, устанавливать обновления операционной системы, программ и антивирусных баз данных, поддерживать регулярное сканирование системы, быть осторожным с подозрительными вложениями и ссылками в электронных письмах, соблюдать меры безопасности при работе в интернете и не доверять недоверенным источникам программ и файлов.