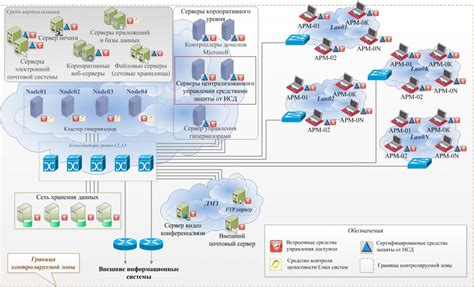

Интернет-ориентированная система защиты представляет собой комплекс мер и технологий, направленных на обеспечение безопасности информации при ее передаче и хранении в сети Интернет. Задача такой системы состоит в предотвращении несанкционированного доступа к данным, защите от вредоносных программ и обеспечении конфиденциальности.

Основными принципами работы интернет-ориентированной системы защиты являются обнаружение и блокирование угроз, аутентификация пользователей, шифрование данных, контроль доступа к ресурсам и мониторинг сетевого трафика. Программное обеспечение такой системы должно быть непрерывно обновляться, чтобы учитывать новые виды угроз и методы атак.

Примерами интернет-ориентированных систем защиты являются межсетевые экраны (firewalls), интегрированные системы защиты (UTM), антивирусные программы, системы обнаружения вторжений (IDS/IPS) и многофакторная аутентификация. Комплексное применение различных методов защиты позволяет создать надежную и эффективную систему обеспечения безопасности в Интернете.

Принцип работы интернет-ориентированной системы защиты

Основные задачи интернет-ориентированной системы защиты включают:

- Мониторинг сетевого трафика: система анализирует данные, проходящие через сеть, и определяет потенциально опасные или аномальные события.

- Обнаружение и предотвращение атак: система распознает попытки вторжения или вредоносных действий и блокирует их.

- Шифрование данных: защита конфиденциальной информации путем шифрования, что предотвращает их перехват и подмену.

- Идентификация уязвимостей: система сканирует сеть на предмет уязвимостей и слабых мест, чтобы предотвратить возможные атаки.

Примером интернет-ориентированной системы защиты является брендованное программное обеспечение, которое обеспечивает постоянную мониторинг, автоматическое реагирование на инциденты, управление доступом и защиту сетевого периметра.

Формирование целей защиты

Ключевые задачи:

- Идентификация уязвимостей системы, которые могут стать объектом атак;

- Определение политик безопасности и прав доступа;

- Мониторинг и анализ безопасности системы;

- Разработка механизмов реагирования на инциденты и атаки.

Цели защиты должны быть четко сформулированы и соответствовать специфике деятельности организации, обеспечивая достаточный уровень безопасности и защиту информации от угроз.

Методы обнаружения угроз

| Метод | Описание |

|---|---|

| Сигнатурный анализ | Основан на поиске заранее определенных сигнатур или характеристик угроз в трафике, что позволяет идентифицировать известные атаки. |

| Анализ аномалий | Позволяет обнаружить атаки на основе отклонения от нормального поведения системы, а не по заранее заданным правилам. |

| Обучение с учителем | Использует данные о ранее известных угрозах для обучения модели и последующего обнаружения сходных ситуаций. |

| Обучение без учителя | Анализирует данные без заранее известных масштабов угроз, выявляя необычные шаблоны в поведении системы. |

Комбинация различных методов обнаружения угроз позволяет эффективно защищать систему от широкого спектра угроз и атак.

Реагирование на атаки

При обнаружении подозрительной активности система моментально реагирует, блокируя доступ с подозрительных IP-адресов, отправляя уведомления администраторам и записывая данные о событии для последующего анализа.

| Пример реакции системы на атаку: | Блокировка IP-адреса |

| Уведомление администраторов | Отправка уведомления с деталями атаки |

| Запись данных атаки | Журналирование событий для последующего анализа |

Анализ безопасности системы

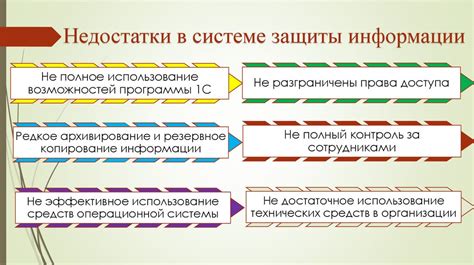

Прежде чем приступать к описанию принципов работы системы, необходимо провести анализ ее безопасности. Для этого необходимо рассмотреть потенциальные уязвимости, возможные типы атак и меры по защите системы от них.

| Тип уязвимости | Описание | Меры по защите |

|---|---|---|

| SQL-инъекции | Несанкционированное выполнение SQL-запросов через внедрение вредоносного кода. | Использование параметризованных запросов, фильтрация входящих данных. |

| Переполнение буфера | Перезапись памяти из-за ввода данных, превышающих ожидаемый размер. | Проверка и обрезка вводимых данных, использование безопасных функций работы с памятью. |

| Межсайтовый скриптинг (XSS) | Внедрение вредоносного скрипта на стороне клиента через некорректную обработку данных. |

Задачи интернет-ориентированной системы защиты

Интернет-ориентированная система защиты (ИОСЗ) выполняет ряд ключевых задач, обеспечивающих безопасность в сети. Вот основные задачи, которые решает ИОСЗ:

- Обнаружение и блокирование вредоносных атак, включая вирусы, троянцы, и другие вредоносные программы.

- Мониторинг сетевого трафика для выявления подозрительной активности или аномалий.

- Фильтрация трафика для предотвращения несанкционированного доступа и защиты от DDoS-атак.

- Аутентификация пользователей и контроль доступа к ресурсам сети.

- Шифрование данных для обеспечения конфиденциальности информации.

Обеспечение конфиденциальности данных

Примеры мер для обеспечения конфиденциальности данных в интернет-ориентированной системе защиты включают в себя использование криптографических алгоритмов, управление доступом к информации, механизмы аутентификации пользователей и мониторинг безопасности сети.

Предотвращение несанкционированного доступа

Для обеспечения безопасности интернет-ориентированной системы защиты необходимо предотвращать несанкционированный доступ. Это достигается путем следующих мер:

| 1. | Установка сильных паролей и регулярное их изменение. |

| 2. | Использование двухфакторной аутентификации для повышения уровня безопасности. |

| 3. | Ограничение прав доступа сотрудников к конфиденциальным данным только по необходимости. |

| 4. | Мониторинг сетевого трафика на предмет необычной активности и вторжений. |

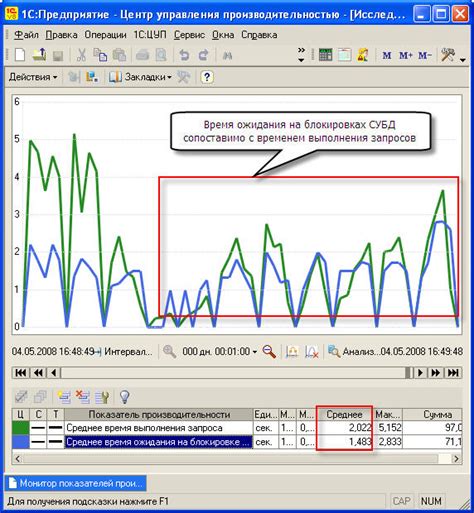

Мониторинг сетевой активности

Система защиты осуществляет постоянный мониторинг сетевой активности, анализируя входящий и исходящий трафик. Она отслеживает подозрительные попытки доступа к системе, аномальные пакеты данных и другие аномалии в сетевом трафике.

Мониторинг сетевой активности позволяет выявлять атаки и вредоносные действия, а также предотвращать утечку конфиденциальной информации. Система защиты реагирует на подозрительные события, блокирует потенциально опасные соединения и уведомляет администратора о возможной угрозе.

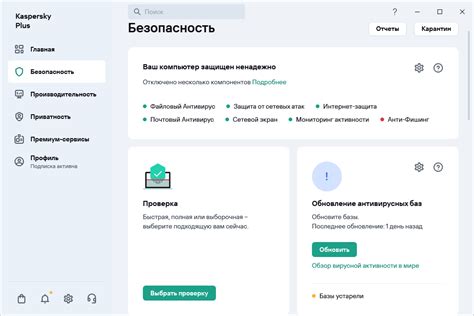

Обновление антивирусных баз данных

Принцип работы: Периодически специализированное программное обеспечение, установленное на компьютере или сервере, автоматически загружает обновления антивирусных баз данных из центрального репозитория производителя. Эти обновления содержат новые сигнатуры вирусов, что позволяет определять и распознавать новые угрозы.

Пример: Как только антивирусная компания обнаруживает новый тип вредоносного ПО или вируса, они разрабатывают сигнатуру для его уничтожения и добавляют ее в обновление антивирусных баз данных. Этот процесс обеспечивает актуальность и надежность защиты системы.

Вопрос-ответ

Как работает интернет-ориентированная система защиты?

Интернет-ориентированная система защиты работает путем мониторинга сетевого трафика и выявления потенциально опасных или вредоносных пакетов данных. Она анализирует входящий и исходящий трафик, применяет различные методы обнаружения угроз, такие как сравнение с известными базами данных уязвимостей и вирусов, а также реагирует на аномалии и атаки, блокируя или изолируя подозрительный трафик.

Какие задачи решает интернет-ориентированная система защиты?

Интернет-ориентированная система защиты решает множество задач, включая обнаружение и блокирование вирусов, троянов, иных вредоносных ПО, предотвращение атак на уровне сетевых протоколов, фильтрацию нежелательного трафика, контроль доступа к ресурсам, мониторинг сетевых уязвимостей и многое другое.

Какие методы обнаружения угроз применяются в интернет-ориентированной системе защиты?

Интернет-ориентированная система защиты применяет разнообразные методы для обнаружения угроз, включая сигнатурное сканирование, поведенческий анализ, эвристический анализ, сравнение с базами данных уязвимостей и вирусов, а также использование списков заблокированных ресурсов и IP-адресов.

Можете привести примеры интернет-ориентированных систем защиты?

Некоторые известные интернет-ориентированные системы защиты включают в себя брандмауэры, IDS/IPS-системы (системы обнаружения/предотвращения вторжений), антивирусные шлюзы, системы фильтрации контента и прокси-сервера с функциями защиты от вредоносных атак и фишинга.

Какова роль интернет-ориентированной системы защиты в современных сетях?

Интернет-ориентированные системы защиты играют ключевую роль в обеспечении безопасности сетей, обнаружении и предотвращении широкого спектра угроз, защите конфиденциальных данных и обеспечении нормального функционирования компьютерных сетей в условиях постоянно возрастающего объема атак и киберугроз.